Para esta tercer entrega dejé las herramientas que realizan su trabajo pasivamente, sin interferir en el funcionamiento normal de la red. Estas herramientas trabajan observando el tráfico de la red y generando estadísticas o alertas según lo que observan. También hablaré sobre una excelente herramienta que permite mantener un inventario en tiempo real de los dispositivos de la red.

NFSen

NFSen o Netflow Sensor, es un front-end web para las herramientas de flujo de red nfdump. A través de este front-end podemos ver gráficos de flujos, paquetes y Bytes usando RRD (Bases de datos Round Robin). Además es posible setear alertas e incluso programar plugins propios para procesar el flujo de red.

En cuanto al manejo de los gráficos NFSen es bastante flexible, permitiendo seleccionar intervalos de tiempos, tipo de gráficos (lineares, logarítmicos, etc), ver resumen estadístico, crear filtros, etc. Se pueden crear perfiles donde el usuario puede customizar lo que desea ver, con qué colores, en qué intervalo.

Como NFSen funciona sobre la base de NFDUMP, describiré un poco de qué trata esta última.

NFDUMP es un conjunto de herramientas encargadas de recolectar y procesar flujos de datos en la red que funcionan por línea de comandos. Las herramientas que componen NFDUMP son:

- nfcapd: el demonio que captura el flujo de red. Lee datos de la red y los almacena en archivos, los cuales va rotando automáticamente cada n minutos.

- nfdump: vendría a ser el dump de los datos almacenados por nfcapd. Esta herramienta sirve como visualizador de los datos almacenados por nfcapd. La sintaxis es similar a la de tcpdump, y puede crear varias estadísticas del tipo "top N" basado en flujos de datos IP, ports, etc.

- nfprofile: otro que lee los datos almacenados por nfcapd. Estos datos se pasan a través de un conjunto de filtros y los datos filtrados se almacenan en nuevos archivos.

- nfreplay: simplemente hace forward de los datos almacenados por nfcapd hacia otros hosts.

- nfclean: permite borrar los datos viejos.

- ft2nfdump: permite convertir datos de herramientas de flujo desde archivos o de la stdin al formato nfdump.

NFDUMP entonces permite analizar el flujo de datos en la red del pasado y hacer un seguimiento de patrones de tráfico interesantes continuamente.

NFDUMP entonces permite analizar el flujo de datos en la red del pasado y hacer un seguimiento de patrones de tráfico interesantes continuamente.Ntop

Otra gran herramienta que permite ver el uso de la red. Ntop lleva su nombre por la analogía con el comando top de Unix que muestra el uso de la memoria, CPU, etc, de los procesos.

Otra gran herramienta que permite ver el uso de la red. Ntop lleva su nombre por la analogía con el comando top de Unix que muestra el uso de la memoria, CPU, etc, de los procesos.Ntop, al igual que nfdump, lee los datos de la red, los almacena en archivos y a partir de ellos genera gráficas visualizables a través de una interfaz Web (port 3000 por defecto). Ntop es mucho más completo que nfdump, porque no solo distingue entre tráfico udp, tcp, icmp, etc, sino que también distingue protocolos de la capa aplicación, como ser HTTP, SNMP, SSH, DNS, etc.

La variedad de gráficas que Ntop es capaz de generar hacen que el administrador tenga una excelente visión de lo que sucede en la red. Se pueden generar gráficas por host, e incluso distingue que servidores ejecuta un dado host.

No hay mejor resumen de lo que se puede hacer con Ntop que el que nos da su autor en la página:

* Ordenar el tráfico de red de acuerdo a varios protocolosPueden aprender más sobre ntop en los documentos recomendados en la página oficial.

* Mostrar el tráfico de red ordenado de acuerdo a varios criterios

* Mostrar estadísticas del tráfico

* Almacenar en disco estadísticas del tráfico en formato RRD (Round Robin Database)

* Identificar la identidad (e.g. direcciones de e-mail) de computadoras de usuarios

* Identificar pasivamente (i.e. sin enviar paquetes de prueba) el Sistema Operativo de los hosts

* Mostrar la distribución del tráfico IP entre varios protocolos

* Analizar el tráfico IP y ordenarlo de acuerdo a la fuente/destino

* Mostrar la matriz del tráfico IP de la subred (quién está hablando con quién)

* Reportar el uso del protocolo IP ordenado por tipo de protocolo

* Actuar como recolector de flujo de red para los flujos generados por routers (e.g.Cisco) y Juniper o switches (e.g. Foundry Networks)

* Producir estadísticas del tráfico tipo RMON

Pads

Pads cuyo significado es Passive Asset Detection System (Sistema de Detección Pasiva de Activos) es un sniffer que a través de signatures detecta activos. Los activos pueden ser dispositivos o servicios ejecutándose en la red. La idea detrás de PADS (como comenta su autor en la página oficial) es ser un nmap que funcione de forma pasiva, esto es, sin enviar un solo paquete a la red.

El funcionamiento es simple, Pads sniffea la red y a través de signatures va detectando servicios y hosts que existen en ésta, y loguea lo que detecta. De esta forma se puede hacer un mapeo de la red sin generar tráfico. Claro está que este tipo de detección es menos precisa que un escaneo activo como el de nmap, pero es muy útil cuando este último no es una opción viable.

P0f

Passive OS Fingerprinting (p0f) es otra herramienta de detección pasiva que permite obtener el fingerprint de Sistemas Operativos sin enviar un solo paquete a la red. Esta herramienta permite hacer un mapeo host->SO de los hosts que existen en la red, sin que estos se enteren. El funcionamiento es similar al de escaners activos como nmap, revisando TTL, TCP Windows size, DF (don't fragment), TOS (Type of Service), etc, de los paquetes que llegan a la máquina.

Arpwatch

Herramienta simple pero muy útil a la hora de detectar intrusos. Arpwatch observa las MACs que existen en la red, y mantiene un archivo con su IP asociada, el timestamp de la última vez que se vió en la red, y genera notificaciones en caso de haber cambios. De esta forma, es posible detectar si una IP asociada a una dada MAC ahora está asociada a otra MAC. En una red donde las máquinas suelen conservar su IP por largos períodos de tiempo (o estar fijas), el uso de una IP por otra máquina (con su dada MAC) es una situación sospechosa.

Esta herramienta permite por ejemplo detectar ataques Man in the Middle, suplantación de proxies, servers DNS, HTTP, etc.

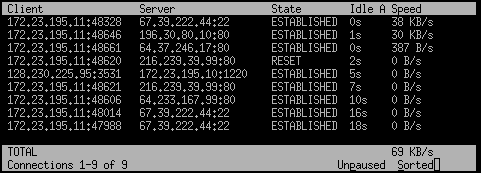

Tcptrack

Conocido como el 'top' (por el comando Unix) de las conexiones TCP, Tcptrack es un sniffer que muestra información sobre las conexiones TCP que ve en una dada interfaz. Al igual que las herramientas anteriores, ésta funciona de forma pasiva, observando conexiones TCP y siguiendo el rastro del estado, mostrando la lista de conexiones de forma similar al comando top de Unix.

OCS-NG

Luego de hablar sobre herramientas de detección de intrusos, vulnerabilidades y monitoreo de la red, nos encontramos con OCS Inventory NG (Open Computer and Software Inventory Next Generation) que nos permite mantener un inventario actualizado en tiempo real de los dispositivos existentes en la red.

Luego de hablar sobre herramientas de detección de intrusos, vulnerabilidades y monitoreo de la red, nos encontramos con OCS Inventory NG (Open Computer and Software Inventory Next Generation) que nos permite mantener un inventario actualizado en tiempo real de los dispositivos existentes en la red.OCS-NG cuenta con 4 componentes principales:

- servidor de base de datos: que almacena la información del inventario (puede ser MySQL 4.1 o posterior),

- servidor de comunicación: maneja la comunicación HTTP/S entre la base de datos y los agentes (Apache 1.x, 2.x),

- servidor de despliegue: almacena la información de los paquetes a desplegar (requiere HTTPS),

- consola de administración: front-end web que permite al administrador realizar consultas a la base de datos (Apache 1.x, 2.x y PHP 4.1 o superior).

El funcionamiento se basa en instalar un agente en cada host que se desea inventariar, y mantener un servidor (o repartido en varios servidores) la base de datos con el manejador de los datos enviados por los agentes. Cada agente envía los datos del inventario de la máquina a través de HTTP/S al servidor de comunicación, utilizando archivos XML comprimidos con Zlib. Luego un administrador puede revisar su inventario a través de la interfaz Web.

El funcionamiento se basa en instalar un agente en cada host que se desea inventariar, y mantener un servidor (o repartido en varios servidores) la base de datos con el manejador de los datos enviados por los agentes. Cada agente envía los datos del inventario de la máquina a través de HTTP/S al servidor de comunicación, utilizando archivos XML comprimidos con Zlib. Luego un administrador puede revisar su inventario a través de la interfaz Web.OCS soporta la mayoría de los sistemas operativos, incluyendo GNU/Linux, Windows, Mac, Solaris, AIX, y *BSD.

Si bien no tuve la oportunidad de probar esta herramienta (viene instalada por defecto en OSSIM, pero no desplegué agentes), a partir de los screenshots se puede observar que es muy completa, mostrando información de discos, sistema de archivos, CPU, memoria, dispositivos, controladores, etc. Una herramienta muy interesante, para tener en cuenta.

To be continued...

Hey, cómo? esta no era la última parte? bueno, si y no. Esta es la última parte del review, donde describí las herramientas que trae OSSIM y el OSSIM en sí, pero todavía no acabé de hablar sobre el monitoreo. Estoy preparando un documento sobre la configuración que le estoy haciendo para que las herramientas reporten lo que me interesa, disminuyendo falsos positivos. Si bien OSSIM funciona correctamente out-of-the-box, realmente hace falta un tuneo fino para que nos sirva lo reportado, la cantidad de información reportada por defecto es abrumadora, al igual que la cantidad de falsos positivos.

También les hablaré sobre configuraciones de seguridad y otras yerbas. Tal vez realice algún artículo (tal vez más de uno) dedicado exclusivamente a Snort, la compleja herramienta de detección de intrusos. El tiempo dirá...

9 comentarios:

Excelente artículo gracias.

Una pregunta como sería la forma de instalar OSSIM en un ambiente donde existe un servidor proxy y un servidor firewall?

Hola Bumiga,

en el entorno que tengo en la empresa tenemos un proxy y firewall y no hay problema, no se si entiendo bien tu pregunta.

Dentro de unos días estaré publicando una mini guía de cómo configurar OSSIM, tal vez eso responda tus preguntas. Igualmente no dudes en preguntar.

Saludos

Ok, estaré atento a su guía.

Gran trabajo mis felicitaciones (=

Hola, a la persona que posteo esto ojala veas este comentario y me puedas ayudar.

Estoy trabajando en un projecto con OSSIM y la verdad necesito hacerte unas cuantas preguntas sobre esta plataforma

Hay alguna forma de contactarte o de que me contactes???

Que tal, muy buen articulo, al igual que los demás sobre OSSIM, actualmente estoy instalando la version 4 de esta herramienta en una Universidad, pero unicamente para monitorear la red inalambrica. ¿sabes cual es la contraseña de admin por default de ntop?, intente con #ntop -A y con #ntop --set-admin-password="contraseña" pero nada, agradeceria mucho tu ayuda. Nuevamente te felicito por el tiempo que le dedicas a los articulos y gracias.

Hola Jose, no sé que habrá cambiado en la versión 4 (todavía no la probé), es raro que con ntop -A no puedas asignar una contraseña de admin, tal vez en los foros de OSSIM puedas encontrar algo.

Gracias por contestar

Estimado!

Quiero felicitarte por tu trabajo. Te cuento que estoy implementando esta herramienta y estoy en la etapa en la que debería configurar políticas para sacarle jugo. Utilizo los agentes OSSEC y SNARE por ahora.

Tu tienes algunas políticas definidas? la verdad no se por donde empezar y estoy aprendiendo a utilizarlo.

Te dejo mi contacto, si te es posible, me gustaría me puedas compartir tu experiencia!! Gracias! --- digitalthunder@mail.com

Publicar un comentario